WAF چیست؟

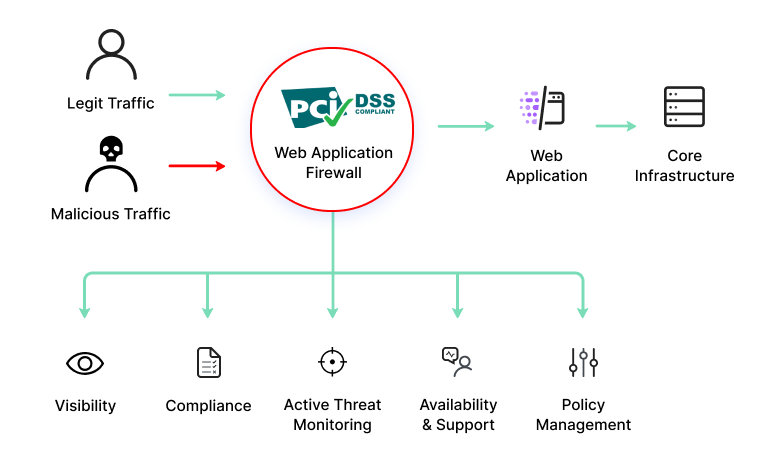

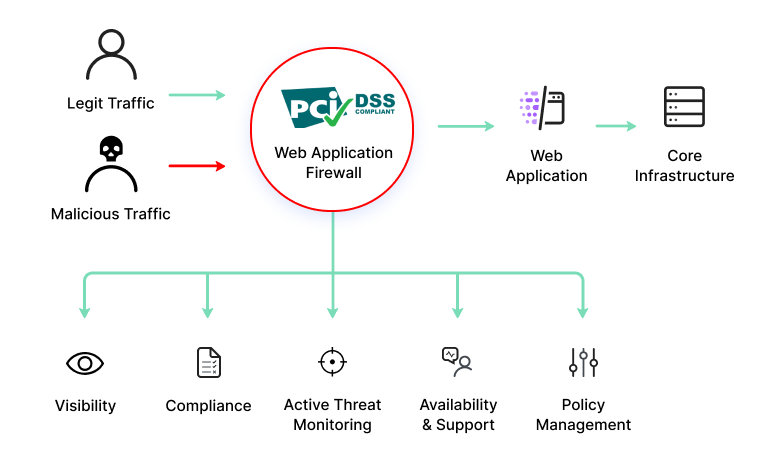

فایروال برنامه وب یا WAF ابزاری امنیتی است که با پایش، فیلتر کردن و مسدود کردن بسته های داده، از برنامه های وب در برابر تهدیدات رایج مبتنی بر وب محافظت میکند.

یکی از ابزارهای حیاتی برای دفاع امنیتی وبسایتها، اپلیکیشنهای موبایل و APIها محسوب میشوند. این فایروالها دادههای ورودی و خروجی برنامههای وب را پایش، فیلتر و مسدود میکنند تا از تهدیدات محافظت کنند. به گونهای طراحی و آموزش دیدهاند که بتوانند آسیبپذیریهای امنیتی رایج در ترافیک وب را شناسایی و مقابله کنند. به همین دلیل، برای کسبوکارهای آنلاین مانند فروشگاهها، بانکها، حوزه سلامت و شبکههای اجتماعی که نیاز به حفاظت از دادههای حساس دارند، ضروری هستند.

WAFها میتوانند به صورت مبتنی بر شبکه، مبتنی بر میزبان یا مبتنی بر ابر پیادهسازی شوند و دید کاملی نسبت به دادههای برنامه در لایه HTTP ارائه دهند.

از آنجا که برنامههای وب، موبایل و APIها مستعد ریسکهای امنیتی هستند که میتوانند عملیات را مختل کرده یا منابع را مصرف کنند، فایروالهای برنامه وب برای مقابله با سوءاستفادههای رایج مانند باتهای مخرب طراحی شدهاند. این ابزارها در برابر تهدیداتی که بر دسترسیپذیری، امنیت یا منابع تاثیر میگذارند، از جمله اکسپلویتهای روز صفر، باتها و بدافزارها، محافظت میکنند.

WAF چگونه کار میکنه؟

یک WAF با بررسی درخواستهای HTTP و اعمال قوانین از پیش تعریف شده برای شناسایی ترافیک مخرب کار میکند. این میتواند به صورت نرمافزاری، سختافزاری یا خدماتی باشد. WAF بخشهای کلیدی زیر را در مکالمات HTTP تحلیل میکند:

درخواستهای GET: این درخواستها دادهها را از سرور دریافت میکنند.

درخواستهای POST: این درخواستها دادهها را به سرور ارسال میکنند تا وضعیت آن را تغییر دهند.

درخواستهای PUT: این درخواستها دادهها را به سرور ارسال میکنند تا بهروزرسانی یا ایجاد انجام دهند.

درخواستهای DELETE: این درخواستها برای حذف دادهها هستند.

همچنین، WAF هدرها، رشتههای پرسوجو و بدنه درخواستهای HTTP را برای الگوهای مخرب بررسی میکند. اگر تطابقی پیدا کند، درخواست را مسدود کرده و به تیم امنیتی هشدار میدهد.

چرا امنیت WAF مهم است؟

برای امنیت کسبوکارهای آنلاین حیاتی هستند. آنها از دادههای حساس محافظت میکنند، جلوی نشت اطلاعات را میگیرند، از تزریق کدهای مخرب به سرور جلوگیری میکنند و به رعایت الزامات قانونی مانند استاندارد امنیت دادههای صنعت کارتهای پرداخت (PCI DSS) کمک میکنند. با افزایش استفاده سازمانها از برنامههای وب و دستگاههای اینترنت اشیا (IoT)، مهاجمان تلاش میکنند تا آسیبپذیریهای آنها را هدف قرار دهند. ترکیب با ابزارهای امنیتی دیگر مانند Cisco Duo 2FA و حفاظت در برابر بدافزارهای Cisco یک استراتژی دفاعی قوی ایجاد میکند.

چگونه WAF به امنیت برنامه های وب کمک میکند؟

امروزه بسیاری از برنامهها با ترکیبی از کدهای داخلی، شخص ثالث و متنباز ساخته میشوند. WAFها یک لایه امنیتی اضافی به برنامههای ضعیف یا قدیمی اضافه میکنند و با مسدود کردن مسیرهای حمله رایج و جلوگیری از رسیدن ترافیک مخرب به برنامه، به بهبود طراحی امن کمک میکنند. مزایای مهم آن ها عبارتند از:

-

مسدود کردن ترافیک مخرب قبل از رسیدن به برنامه وب، جلوگیری از نفوذ دادهها و حملات دیگر

-

کمک به محافظت از دادههای حساس مانند شماره کارت اعتباری و اطلاعات شخصی مشتریان (PII) در برابر دسترسی غیرمجاز

-

کمک به رعایت الزامات قانونی مانند PCI DSS با مسدود کردن ترافیکی که این قوانین را نقض میکند

-

همکاری با ابزارهای امنیتی دیگر مانند سیستمهای تشخیص نفوذ (IDS)، پیشگیری از نفوذ (IPS) و فایروالها برای ایجاد دفاع چندلایه مؤثرتر در جلوگیری از حملات

تفاوت با سایر ابزارهای امنیتی

در حالی که فایروالهای شبکه لایههای پایینتر را مدیریت میکنند، WAF روی لایههای بالاتر تمرکز دارد که برنامههای وب در آنجا آسیبپذیرتر هستند. WAF برای امنیت قوی برنامههای کاربردی بسیار حیاتی است.

تفاوت WAF و فایروال شبکه چیست؟

در حالی که فایروالهای شبکه لایههای پایینتر را مدیریت میکنند، WAF روی لایههای بالاتر تمرکز دارد که برنامههای وب در آنجا آسیبپذیرتر هستند. WAF برای امنیت قوی برنامههای کاربردی بسیار حیاتی است.

آیا برنامههای وب نیاز به فایروال دارند؟

با قرار دادن WAF در جلوی برنامههای وب، آنها را بهطور جمعی محافظت میکند. اثربخشی آن در برابر حملاتی مانند اسکریپتنویسی متقاطع (XSS) و حملات تزریق، ویژگی مهمی است.

پروتکل HTTP چه ارتباطی با WAF دارد؟

WAF درخواستهای معتبر را بررسی میکند و حملاتی مانند تزریق، اسکریپتنویسی متقاطع، حملات HTTP Flood و Slowloris را مسدود میکند و تعاملات وب امنتری را تضمین میکند.

تفاوتهای WAF، IPS و NGFW چیست؟

تفاوتهای اصلی بین WAF، سیستم پیشگیری از نفوذ (IPS) و فایروال نسل بعد (NGFW) عبارتاند از:

-

IPS مبتنی بر امضا و در لایههای ۳ و ۴ فعالیت میکند و دامنه گستردهتری دارد.

-

WAF در لایه برنامه (لایه ۷) کار میکند و برنامههای وب را با تحلیل هر درخواست HTTP محافظت میکند و بر اساس سیاستهای امنیتی، اقدامات مجاز را کنترل میکند.

-

NGFW فایروالهای پیشرفتهای هستند که IPS و قابلیتهای لایه برنامه را یکپارچه دارند.

WAF چگونه از آسیب پذیری ها محافظت میکند؟

یک WAF از لیستی از آسیب پذیری های اصلی محافظت میکند، از جمله انواع مختلف رباتها. مهاجمان از رباتهای مخرب برای هدف قرار دادن برنامهها و دادهها استفاده میکنند،

در ادامه برخی از آسیب پذیری های مهم WAF و راهکارهای دفاعی مربوطه که توسط فناوری پیشرفته WAF و حفاظت ربات شرکت Cisco ارائه شده، آورده شده است.

جدول مقایسه

| دستهبندی حمله |

توضیح حمله / ریسک |

تکنولوژی محافظت WAF |

| احراز هویت کاربر خراب |

مکانیزمهای ضعیف احراز هویت اجازه دسترسی غیرمجاز را میدهند. مهاجمان میتوانند از این آسیبپذیری سوءاستفاده کنند. مثالها: دسترسی غیرمجاز به API، IP، توکن، نقش و حملات مبتنی بر مشتری |

محافظت توکن |

| افشای بیش از حد دادهها |

وقتی اطلاعات حساس به درستی ذخیره، منتقل یا افشا نشود، در معرض خطر قرار میگیرد. مهاجمان میتوانند به دادههای محرمانه دسترسی پیدا کنند. مثالها: اثر انگشت محیط، خطاهای سرور 5XX، هدرهای HTTP |

مخفیسازی دادهها جایگزینی پیامهای 500 |

| پیکربندی نادرست امنیتی |

تنظیمات، مجوزها یا پیشفرضهای نادرست باعث ایجاد شکافهای امنیتی میشوند که مهاجمان میتوانند از آن سوءاستفاده کنند. مثالها: پیکربندی ناقص، هدرهای HTTP نادرست، متدهای HTTP غیرضروری |

مخفیسازی دادهها جایگزینی پیامهای 500 یادگیری خودکار |

| کنترل دسترسی خراب |

اجازه دسترسی غیرمجاز به منابع محدود شده داده میشود. مهاجمان با سوءاستفاده از این آسیبپذیری امتیازات غیرمجاز به دست میآورند. مثالها: دسترسی غیرمجاز به API، IP، توکن، نقش، دسترسی به APIهای محدود |

اعتبارسنجی کاتالوگ API و سیاستهای IP و GEO |

| تزریق / اسکریپتنویسی بینسایتی (XSS) |

حملات تزریق کدهای مخرب از ورودیهای آسیبپذیر برای اجرای دستورات ناخواسته است. XSS به مهاجمان اجازه میدهد اسکریپت مخرب در مرورگر کاربر اجرا کنند و دادهها را به خطر بیندازند. مثالها: تزریق SQL، XSS، تزریق فرمان، پیمایش دایرکتوری |

مدل امنیتی مثبت مدل امنیتی منفی اعتبارسنجی کاتالوگ API |

آیا WAF ها در برابر تهدیدات شناخته شده و نوظهور محافظت میکنند؟

بهطور مداوم با قوانین و امضاهای جدید بهروزرسانی میشوند تا در برابر تهدیدات امنیتی شناختهشده و نوظهور محافظت کنند. آنها از روشهای متنوعی برای شناسایی و مسدود کردن ترافیک مخرب استفاده میکنند، از جمله:

-

تشخیص مبتنی بر امضا: این روش از قوانین از پیش تعریفشده برای شناسایی ترافیک مخربی که با الگوهای حمله شناختهشده مطابقت دارد استفاده میکند.

-

تشخیص مبتنی بر ناهنجاری: این روش ترافیک مخربی را که با رفتارهای معمول مطابقت ندارد شناسایی میکند.

-

یادگیری ماشین: این روش با استفاده از هوش مصنوعی، ترافیک مخربی را که هنوز شناخته نشده است، شناسایی میکند.

چگونه WAFها به جلوگیری از آسیبپذیریهای برتر OWASP کمک می کنند؟

فایروالهای برنامه وب میتوانند از حملات مرتبط با آسیبپذیریهای برتر پروژه امنیت برنامههای کاربردی جهانی باز (OWASP) مانند تزریق SQL و اسکریپتنویسی بینسایتی (XSS) جلوگیری کنند. این کار با مسدود کردن ترافیک مخرب که قصد سوءاستفاده از این آسیبپذیریها را دارد انجام میشود. به عنوان مثال، میتواند حملات تزریق SQL را با فیلتر کردن درخواستهایی که شامل کدهای مخرب SQL هستند، مسدود کند و همچنین حملات XSS را با فیلتر کردن درخواستهایی که حاوی کدهای مخرب جاوااسکریپت هستند، دفع کند.

انواع مختلف استقرار WAF با مثال چیست؟

در اینجا چند روش برای استقرار فایروال برنامه وب (WAF) وجود دارد که مخصوص یکپارچهسازی با زیرساخت امنیت سایبری سازمانها در فضای ابری طراحی شدهاند:

استقرارهای مبتنی بر ابر (Cloud-based WAF)

این روش یکی از گزینههای جدیدتر است که در آن سرویس WAF در فضای ابری میزبانی میشود و به صورت اشتراکی ارائه میگردد.

مبتنی بر ابر در AWS

این گزینه برای سازمانهایی که منابع امنیتی داخلی محدودی دارند بسیار مناسب است. با استفاده از این مدل، شما نیازی به پیادهسازی پیچیده ندارید؛ چون یک ارائهدهنده شخص ثالث مدیریت امنیت WAF را در پلتفرم AWS بر عهده میگیرد. این امکان به شما اجازه میدهد تا تمرکزتان را بر فعالیتهای اصلی کسبوکارتان بگذارید، نه مسائل فنی و امنیتی.

مبتنی بر ابر در Azure

یک راهکار امنیتی یکپارچه در فضای ابری است. این مدل به شما اجازه میدهد تا سیاستهای امنیتی را بهسرعت و با هزینهای مقرونبهصرفه پیادهسازی کنید، بدون اینکه درگیر پیچیدگیهای فنی شوید. با این روش، از مزایای محافظت WAF بهرهمند میشوید، در حالی که فرایند استقرار و مدیریت آن ساده و سریع است.

دیدگاه